Trauer um Bibliothekar

"Find, fix, finish"

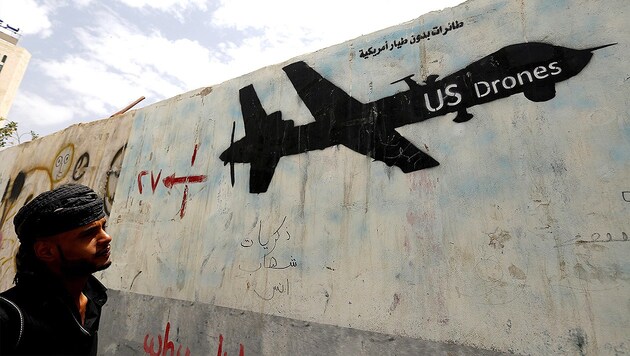

Geheimpapiere geben Einblick in US-Drohnenkrieg

Elektronik

16.10.2015 09:09

Neue Geheimdokumente eines anonymen Whistleblowers geben Einblick in die umstrittenen Drohnenangriffe der US-Regierung im Kampf gegen Terroristen. Die am Donnerstag vom Internetportal "The Intercept" veröffentlichten Details legen offen, wie die tödlichen Attacken aus der Luft ablaufen und welche Schwächen das von Menschenrechtlern kritisierte Programm hat.

Nach den Worten von US-Präsident Barack Obama sind es manchmal einfach "tödliche Fehler". Im April traf es in Pakistan den Amerikaner Warren Weinstein und den Italiener Giovanni Lo Porto - zwei westliche Geiseln des Terrornetzes Al-Kaida. Sie starben durch einen bewaffneten Drohnenangriff der USA. Die Wortwahl Obamas legte offen, wie schnell Zivilisten ins Visier der stark umstrittenen Attacken geraten können. Nun deckt ein anonymer Whistleblower mit Geheimdokumenten auf, wie fragwürdig das Vorgehen der USA im Drohnenkrieg ist. Fünf Erkenntnisse der im Internetportal "The Intercept" veröffentlichten Enthüllungen:

- Die Sprache der Kriegsführung: Bei der Planung und Durchführung von Drohneneinsätzen werden oftmals Codewörter oder Abkürzungen verwendet. Drohnen werden als "Vögel" betitelt, Menschen als "Ziele". Bei erfolgreichen Missionen spricht man von einem "Jackpot", Opfer eines Angriffs werden als "im Einsatz getötete Feinde" (EKIA - Enemy Killed In Action) bezeichnet. Informationen über die Ziele werden auf "Baseball-Karten" dargestellt. Ähnlich wie bei den Sportsammelkarten werden dabei persönliche Informationen zu den "Zielen" zusammengetragen - Verhaltensmuster, Geheimdienstwert, geografische Daten. Insgesamt folgen die Geheimdienste der Devise "find, fix, finish" (FFF oder F3) - das Ziel finden, fixieren und eliminieren. Der Entscheidungsprozess durchläuft eine sogenannte "Kill Chain", eine Kette von Befehls- und Entscheidungsträgern, die vom Einsatzleiter vor Ort bis zum Präsidenten reicht.

- Die Befehlskette: Unter den veröffentlichen Dokumenten befindet sich eine Seite, die beschreibt, wie die Befehlskette bei Drohnenangriffen im Jemen und in Somalia aufgebaut ist. In einem konkreten Fall im Jemen Anfang 2012 begann der Prozess mit der Zielauswahl durch das JSOC-Kommando (JSOC steht für Joint Special Operations Command). Über verschiedene Generäle und den damaligen Verteidigungsminister Leon Panetta kam der Vorschlag zu einem beratenden Ausschuss - damit auch zur damaligen Außenministerin Hillary Clinton. Die letzte Entscheidung lag bei Präsident Obama. Für einen Entschluss benötigte er den Enthüllungen zufolge im Schnitt 58 Tage. Bei seiner Zustimmung hatte JSOC dann 60 Tage Zeit, um die Operation durchzuführen.

- Die Todeslisten: Die genauen Kriterien, nach denen jemand auf die Liste möglicher Drohnenziele kommt, sind bis heute nicht öffentlich definiert. Für die Obama-Regierung musste ein Ziel anfangs neben seiner Zugehörigkeit zu Al-Kaida oder ähnlichen Terrorgruppen auch eine signifikante Bedrohung für die USA darstellen. Später konkretisierte Obama die Auswahl auf Personen, die eine "anhaltende, zeitnahe Bedrohung für das amerikanische Volk" bedeuten und die nicht gefangen werden könnten. Ein Anschlag würde nur ausgeführt, wenn mit "Beinahe-Sicherheit" keine Zivilisten verletzt oder getötet werden.

- Der interne Machtkampf: Wegen der parallelen Attacken von CIA und Militär tobt zwischen dem Geheimdienst und dem Pentagon ein Revierkampf hinter den Kulissen. Weil die CIA mit Angriffen in Afghanistan und Pakistan beauftragt wurde, drängte das Pentagon nach Informationen von "The Intercept" aggressiv darauf, im Jemen und in Somalia die führende Rolle zu spielen, unter anderem mit einer Sondereinheit namens TF 48-4. Daraufhin begann die CIA, den Jemen von einem neu geschaffenen Drohnenstützpunkt in Saudi-Arabien aus ins Visier zu nehmen. Das führte zu parallelen, konkurrierenden Ziellisten und Schuldzuweisungen von Vertretern beider Lager im Kongress. In einer Studie klagt das Pentagon gar über zu knappe Mittel, um seinen Einfluss auszubauen.

- Die blinden Attacken: Die oft als effizient gelobten ferngesteuerten Angriffe erweisen sich nicht selten als fehlerhaft, weshalb neben mutmaßlichen Terroristen immer wieder Zivilisten sterben. Es ist gar davon die Rede, dass es sich bei rund 90 Prozent der Todesopfer nicht um die ursprünglichen Zielpersonen gehandelt habe. Wegen der schwachen US-Präsenz im Jemen und in Somalia verlässt sich das Militär dort auf Signale von Handys und Computern, doch selbst eine Vollzeit-Überwachung aus der Luft ist wegen der großen Strecke zum US-Stützpunkt in Dschibuti unmöglich. Daher verlässt sich das Militär häufig auf Angaben anderer Länder - ein riskantes Unterfangen. Mangels Personal am Boden kann der Besitz von Getöteten - etwa Handy, Computer oder Dokumente - nach einem Angriff nicht ausgewertet werden, um weitere Ziele auszumachen. In einer Studie ist von "entscheidenden Defiziten" die Rede.

Loading...

00:00 / 00:00

play_arrow

close

expand_more

Loading...

replay_10

skip_previous

play_arrow

skip_next

forward_10

00:00

00:00

1.0x Geschwindigkeit

„Gefragt – Gejagt“-Star Klaus Otto Nagorsnik tot

Fehlende Hygiene

Kecke Kehrseiten!

Ehrgeiziges Ziel

Stichwahl in Innsbruck

Ski-Legenden scherzen:

Interesse aus München

Immer dabei

„Starke Performance“

Liga-Check Handball

„Beaufort-Triennale“

Nach Aufreger-Fall

Welt-Pinguin-Tag

Knistern beim Dreh

Einigung mit Russland

Peinlicher Vorfall

„Schreckliche Lage“

Schreckliches Unglück

Wirbel um „Zorra“

„Total verknallt“

krone.tv

Mehr Elektronik

iPhone-Absatz sinkt

Chinesen greifen lieber zu Huawei als zu Apple

Batterie-Technologien

LG will gegen Patent-Trittbrettfahrer vorgehen

Weitergereicht

China sichert sich KI-Chips durch die Hintertür

In Erklärungsnot

Waymo verteidigt Robotaxi-Fahrt im Gegenverkehr

Neuer Atlas-Bot beeindruckt – doch er hat Rivalen!

OTTO Gutscheincode

Hol dir den 40 € OTTO Versand Gutschein!

vidaXL Gutscheincode

Hol dir bis zu 10% Rabatt auf Outdoorprodukte!

Ökostrom Gutschein

Erhalte jetzt exklusiv 5 GRATIS Energietage!

Universal Gutschein

Spare jetzt 20 € auf deinen Einkauf!

Shop Apotheke Gutschein

Jetzt 10% auf Schnupfenmittel Nasivin sichern!

Anzeige

Kommentare

Da dieser Artikel älter als 18 Monate ist, ist zum jetzigen Zeitpunkt kein Kommentieren mehr möglich.

Wir laden Sie ein, bei einer aktuelleren themenrelevanten Story mitzudiskutieren: Themenübersicht.

Bei Fragen können Sie sich gern an das Community-Team per Mail an forum@krone.at wenden.